Benutzerberechtigungsmanagement – BAIT

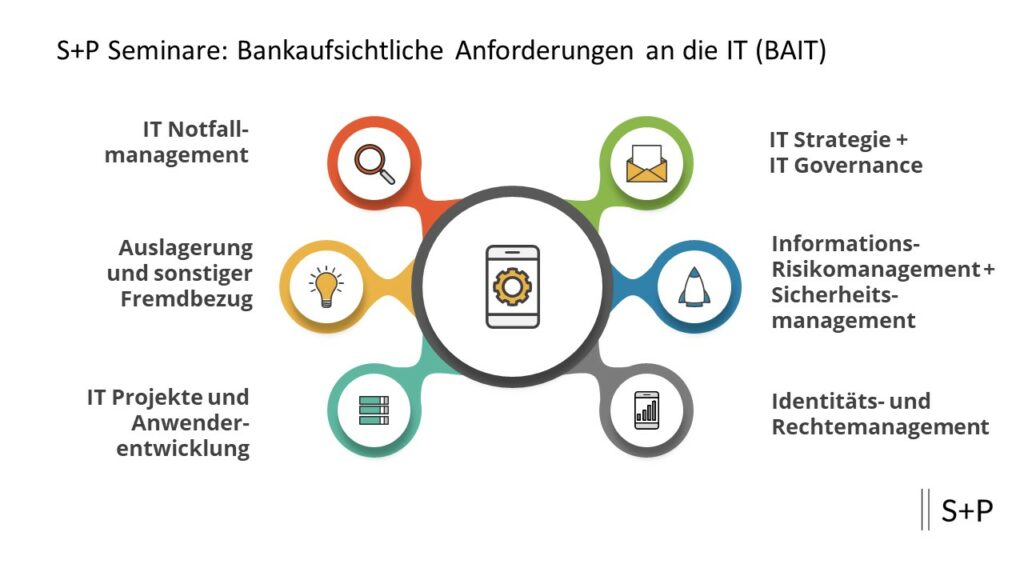

Benutzerberechtigungsmanagement – BAIT. Die BAIT regeln folgende Mindestanforderungen für die Informationssicherheit:

#1 IT-Strategie

#2 IT-Governance

#3 Informationsrisikomanagement

#4 Informationssicherheitsmanagement

#5 Benutzerberechtigungsmanagement

#6 IT-Projekte, Anwendungsentwicklung (inkl. durch Endbenutzer in den Fachbereichen)

#7 IT-Betrieb (inkl. Datensicherung)

#8 Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

Regelungen für das Benutzerberechtigungsmanagement – BAIT

Ein Benutzerberechtigungsmanagement stellt sicher, dass den Benutzern eingeräumte Berechtigungen so ausgestaltet sind und genutzt werden, wie es den organisatorischen und fachlichen Vorgaben des Instituts entspricht.

Das Benutzerberechtigungsmanagement hat die Anforderungen nach AT 4.3.1 Tz. 2,AT 7.2 Tz. 2, sowie BTO Tz. 9 der MaRisk zu erfüllen. Berechtigungskonzepte legen den Umfang und die Nutzungsbedingungen der Berechtigungen für die IT-Systeme konsistent zum ermittelten Schutzbedarf sowie vollständig und nachvollziehbar ableitbar für alle von einem IT-System bereitgestellten Berechtigungen fest.

Berechtigungskonzepte haben die Vergabe von Berechtigungen an Benutzer nach dem Sparsamkeitsgrundsatz (Need-to-know-Prinzip) sicherzustellen, die Funktionstrennung zu wahren und Interessenskonflikte des Personals zu vermeiden.Nicht personalisierte Berechtigungen müssen jederzeit zweifelsfrei einer handelnden Person (möglichst automatisiert) zuzuordnen sein.Abweichungen in begründeten Ausnahmefällen und die hieraus resultierenden Risiken sind zu genehmigen und zu dokumentieren.

Benutzerberechtigungsmanagement – BAIT – Verfahrensmanagement

Die Verfahren zur Einrichtung, Änderung, Deaktivierung oder Löschung von Berechtigungen für Benutzer haben durch Genehmigungs- und Kontrollprozesse sicherzustellen, dass die Vorgaben des Berechtigungskonzepts eingehalten werden. Dabei ist die fachlich verantwortliche Stelle angemessen einzubinden, so dass sie ihrer fachlichen Verantwortung nachkommen kann.

Bei der Überprüfung, ob die eingeräumten Berechtigungen weiterhin benötigt werden und ob diese den Vorgaben des Berechtigungskonzepts entsprechen (Rezertifizierung), sind die für die Einrichtung, Änderung, Deaktivierung oder Löschung von Berechtigungen zuständigen Kontrollinstanzen mit einzubeziehen.

Die Einrichtung, Änderung, Deaktivierung sowie Löschung von Berechtigungen und die Rezertifizierung sind nachvollziehbar und auswertbar zu dokumentieren.

Benutzerberechtigungsmanagement – BAIT – Einrichten von Prozessen

Das Institut hat nach Maßgabe des Schutzbedarfs und der Soll-Anforderungen Prozesse zur Protokollierung und Überwachung einzurichten,die überprüfbar machen, dass die Berechtigungen nur wie vorgesehen eingesetzt werden.

Durch begleitende technisch-organisatorische Maßnahmen ist einer Umgehung der Vorgaben der Berechtigungskonzepte vorzubeugen. Eine mögliche Nutzungsbedingung ist die Befristung der eingeräumten Berechtigungen.

Berechtigungen können sowohl für personalisierte, für nicht personalisierte als auch für technische Benutzer vorliegen.Die Einrichtung, Änderung, Deaktivierung oder Löschung von Berechtigungen umfassen jeweils die Umsetzung des Berechtigungsantrags im Zielsystem.

Benutzerberechtigungsmanagement – Rezertifizierung

Fällt im Rahmen der Rezertifizierung auf, dass außerhalb des vorgeschriebenen Verfahrens Berechtigungen eingeräumt wurden, so werden diese gemäß der Regelverfahren zur Einrichtung, Änderung und Löschung von Berechtigungen entzogen.

Die übergeordnete Verantwortung für die Prozesse zur Protokollierung und Überwachung von Berechtigungen wird einer Stelle zugeordnet, die unabhängig vom berechtigten Benutzer oder dessen Organisationseinheit ist.Aufgrund weitreichender Eingriffsmöglichkeiten privilegierter Benutzer wird das Institut insbesondere für deren Aktivitäten angemessene Prozesse zur

Protokollierung und Überwachung einrichten. Technisch-organisatorische Maßnahmen hierzu sind beispielsweise:

- Auswahl angemessener Authentifizierungsverfahren

- Implementierung einer Richtlinie zur Wahl sicherer Passwörter

- automatischer passwortgesicherter Bildschirmschoner

- Verschlüsselung von Daten

- eine manipulationssichere Implementierung der Protokollierung

- Maßnahmen zur Sensibilisierung der Mitarbeiter.

Dieses Seminar zu den neuen BAIT könnte dich auch interessieren.

Bist du als Informationssicherheitsbeauftragter tätig? Buche deinen Sachkunde-Nachweis mit dem Seminar Informationssicherheitsbeauftragter. Die Teilnehmer erhalten mit dem Seminar Informationssicherheitsbeauftragte die folgenden fachliche Skills:

- Aufgaben des Informationssicherheitsbeauftragten

- Risikoanalyse zur Feststellung des IT-Schutzbedarfs

- Laufende Überwachungspflichten des Informationssicherheitsbeauftragten

Buche das Seminar Informationssicherheitsbeauftragter; bequem und einfach mit dem Seminarformular online und Produkt Nr. A15.

Zielgruppe für das Seminar Informationssicherheitsbeauftragter

- Vorstände und Geschäftsführer bei Banken, Finanzdienstleistern, Kapitalanlage- und Fondsgesellschaften, Leasing- und Factoring-Gesellschaften;

- Führungskräfte und Spezialisten aus den Bereichen Informations-Sicherheitsmanagement, Auslagerungscontrolling, Risikocontrolling, Compliance, Datenschutz und Interne Revision;

- Neu bestellte Informationssicherheitsbeauftragte, Informationssicherheitsbeauftragte und deren Stellvertreter.

Dein Vorsprung mit dem Seminar Informationssicherheitsbeauftragter

Jeder Teilnehmer erhält mit dem Seminar Informationssicherheitsbeauftragter die S+P Tool Box:

+ Organisations-Handbuch für die Informationssicherheits-Leitlinie (Umfang ca. 30 Seiten)

+ Muster Reporting für Informationssicherheits-Beauftragte

+ S+P Tool Risk Assessment: Ermittlung des IT-Schutzbedarfs

+ Muster-Reporting zur Risikoanalyse

+ S+P Check: Benutzerberechtigungsmanagement

Programm zum Seminar Informationssicherheitsbeauftragter online buchen

Aufgaben des Informationssicherheitsbeauftragten

- Aufgabenspektrum im Überblick: Verzahnung von IT-Strategie, IT- Governance, Informationssicherheits- und Informationsrisikomanagement

- Effiziente Kommunikation und Schnittstellenmanagement mit Auslagerungs-, Datenschutz- und Compliance-Beauftragten

- Diese „rote Linien“ musst du kennen: Mindestanforderungen aus BAIT, VAIT, DIN EN ISO 2700x und BSI-Grundschutz prüfungsfest umsetzen

- Einführung der Informationssicherheits-Leitlinie mit Richtlinien und Prozessen zur Identifizierung, Schutz, Entdeckung, Reaktion und Wiederherstellung

- Aufbau eines Aussagefähiges Management-Reporting

Die Teilnehmer erhalten mit dem Seminar Informationssicherheitsbeauftragter die S+P Tool Box:

+ Organisations-Handbuch zur Informationssicherheits-Leitlinie (Umfang ca. 30 Seiten)

+ Stellenbeschreibung für Informationssicherheits-Beauftragte

Risikoanalyse zur Feststellung des IT-Schutzbedarfs

- Risikoanalyse im Informationsmanagement

- Durchführung der qualitativ verschärften Risikoanalyse auf Basis einheitlicher Scoring-Kriterien

- Einschätzung des Schutzbedarfs mit Blick auf die Ziele Integrität, Verfügbarkeit, Vertraulichkeit und Authentizität

- Maßstäbe für die Erstellung des Sollmaßnahmenkatalogs und Ableiten der risikoreduzierenden Maßnahmen

- Steuerungs- und Kontrolltätigkeiten und deren Durchführung

Die Teilnehmer erhalten mit dem Seminar Informationssicherheitsbeauftragter die S+P Tool Box:

+ S+P Tool Risk Assessment IT-Schutzbedarf mit Scoring und risikoorientierter Ableitung des Sollmaßnahmenkatalogs

Laufende Überwachungspflichten des Informationssicherheitsbeauftragten

- Neue Vorgaben an das Monitoring, die Kontroll- und Berichtspflichten

- Fokus auf Agilität stellt hohe Anforderungen an das Benutzer-Berechtigungsmanagement

- Ad hoc Berichterstattung zu wesentlichen IT-Projekten und IT-Projektrisiken an die Geschäftsführung

- Abbildung von wesentlichen Projektrisiken im Risikomanagement

- Neue Vorgaben an Kontroll- und Berichtspflichten des IT-Dienstleisters und des Auslagerungsbeauftragten

- Festlegen von angemessenen Prozessen zur IT- Anwendungsentwicklung

- Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen prüfungssicher abgrenzen

- Datensicherungskonzept des ISB versus Löschkonzept des DSB

Die Teilnehmer erhalten mit dem Seminar Informationssicherheitsbeauftragter die S+P Tool Box:

+ Prüfungs- und Kontrollplan des ISB

+ Muster-Reporting für Informationssicherheitsbeauftragte

Teilnehmer haben auch folgende Seminare gebucht:

E-Learning Datenschutz für Mitarbeiter

BAIT, Benutzerberechtigungen - IT-Aufsicht, Benutzerberechtigungsmanagement